exp注:

1 | CVE-2017-1000367 [Sudo] (Sudo 1.8.6p7 - 1.8.20) |

专注于 APT 攻防研究,致力于高质量实用干货分享

1 | CVE-2017-1000367 [Sudo] (Sudo 1.8.6p7 - 1.8.20) |

专注APT攻击与防御

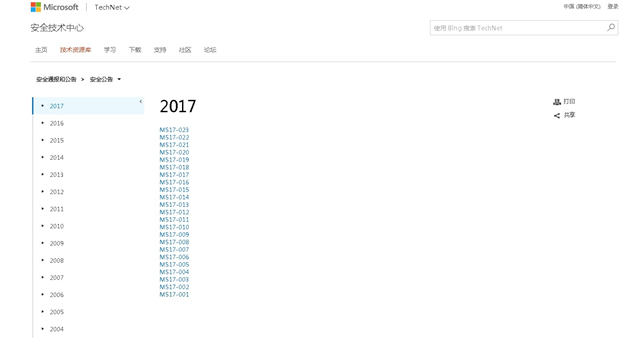

https://technet.microsoft.com/zh-cn/library/security/dn639106.aspx

比如常用的几个已公布的exp:KB2592799,KB3000061,KB2592799等。

快速查找未打补丁的exp,可以最安全的减少目标机的未知错误,以免影响业务。

gaia是一个开源自动化平台,可以轻松有趣地使用任何编程语言构建强大的管道。基于 HashiCorp的go-plugin和gRPC,gaia高效,快速,轻便且开发人员友好。盖亚目前是阿尔法!不要将它用于关键任务工作!

在SDK的帮助下开发管道(目前只有Go),只需将代码签入git存储库即可。Gaia会自动克隆您的代码存储库,将您的代码编译为二进制文件并按需执行。所有结果都会流式传输并格式化为用户友好的图形输出。

有2种思路:

一般内网安全检查使用第一种思路,实际的攻击2种思路结合实现。

0x01 关于 beacon 强大的派生功能1

2

3

4

5

6

7简单理解,所谓的`派生`,即仅仅通过一个beacon shell就可以再孵化出n个shell,shell与shell之间相当于以一种级联的形式存在的

而团队服务器则位于这些节点的根节点位置,连接这些节点的则是`beacon隧道`自己,此功能可有效提高一个渗透团队成员间的协同作战能力,快速共享渗透资源

当然,这也势必会在后期形成一个非常复杂的`渗透网络`,不过这也正好方便大家同时多点切入,说白点儿,其实就类似于一个大型的分布式入侵系统

而这一切的根本保证就是我们在公网中的各个团队服务器节点,只要团队服务器节点不挂,权限就不太容易丢,除非活不干净,被人主动发现了

因为其内部涉及到的细节还非常深,也绝不是一两句话就能说清楚的,但作为使用者,我们只需理解其大致的工作流程即可

如果你自己真的有非常强的 RAT & 逆向 & 协议分析 能力,可以再继续深入研究,始终认为,cobalt strike 确实是一个非常值得深入学习的优秀样本

如果能真正把它搞通透了,基础协议这一块对你来讲,基本就不再有盲区,废话不多说,我们还是在实战中多多体会吧...

0x01 开始之前,有必要先稍微理解下基于dns beacon的大致通信过程,其实,非常非常简单,前提是你对dns的解析过程早已经烂透于心,不熟悉的朋友可以先去参考前段时间写的 [DNS 深度理解 一] ,把基础打扎实了,再回过头来理解这些东西自然就易如反掌了1

2

3-> beacon shell会向指定的域名发起正常的dns查询

-> 中间依然是经过一些列的常规dns迭代及递归查询,大致过程就是,一直从根开始找,直到找到我们自己的ns服务器,最后再定位到团队服务器ip,仅此而已

-> 也就是说,第一次通信可能会慢点,后续就会稍微快些,不过说实话,dns再快也快不到哪里去,毕竟,我们要的是足够的隐蔽,而不一味追求速度,不然容易露点

0x02 废话说完,我们就开始来尝试在实战中应用,首先,你要先买台vps,亚马逊或者vultr都挺不错的,自己也一直在用,之后装好系统,推荐用ubuntu,此处演示用的是ubuntu 16.04.2,具体的系统安装方法直接一路点点点就好了,全程傻瓜化,大概等个六七分钟,待系统初始化完成就可以用ssh连上去了

1 | https://github.com/klionsec/Invoke-PSImage |

免杀抓取系统用户明文密码