0x01 ew 快速穿透目标多级内网:

简要环境说明:1

2

3win2008R2 假设为目标边界web服务器,可正常访问公网

假设其公网ip为 192.168.3.23

假设其内网ip为 192.168.32.131

1 | win2008 假设为目标内网数据库服务器,可正常访问公网 |

1 | win7 假设为自己公网的vps |

1 | centos 5.1 假设为目标内网的一台linux机器,没有dns不能访问公网 |

0x02 首先,利用ew做最简单的正向代理,其实就是大家最常用的所谓的ss:

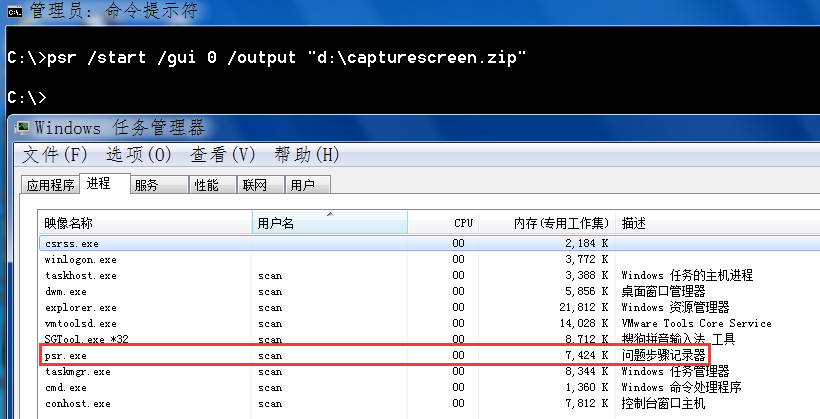

在 win2008R2 机器上执行1

ew_for_Win.exe -s ssocksd -l 1080

在win7上打开Proxifier根据上面监听的端口建立正常的socks代理即可