0x01 前言

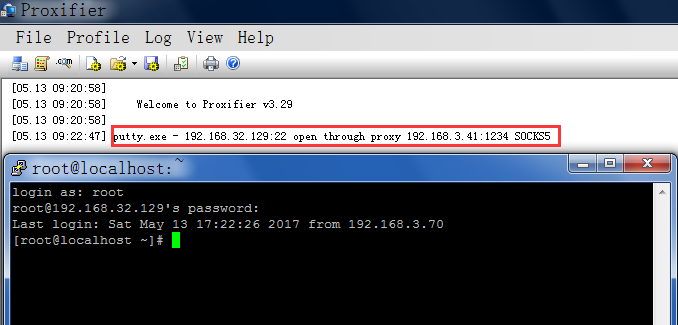

作用和netsh差不多,这里就不废话了,直接看操作,还是同样的情况,只不过你此时拿下的是边界的一台linux服务器,依然想通过这台机器直接去访问内网的其它机器

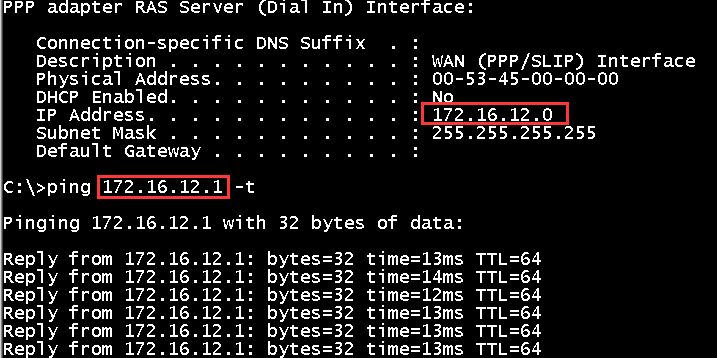

0x02 环境大致如下:1

2

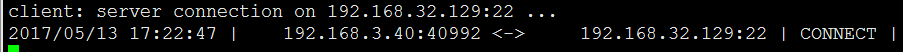

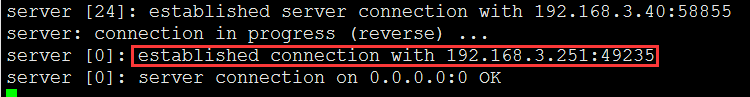

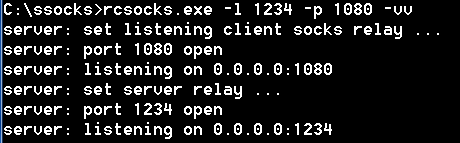

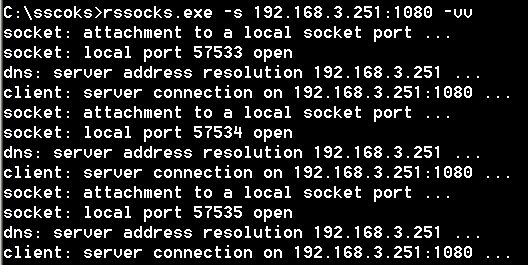

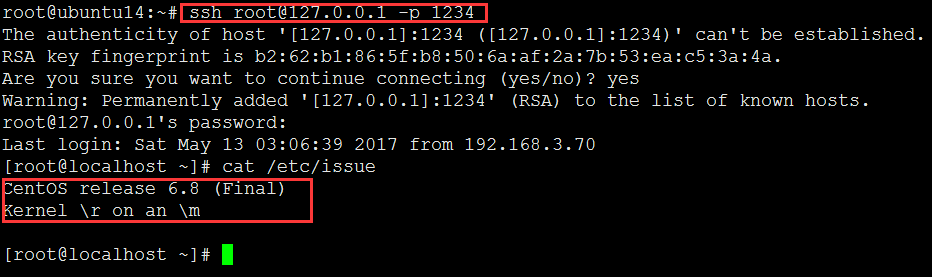

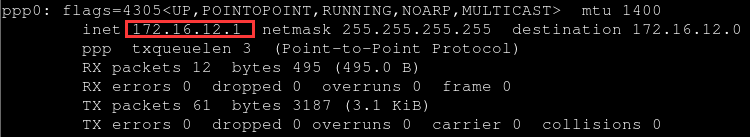

3边界linux机器(centos 6.8en) ip:192.168.3.40(假设为目标机器的公网ip) 192.168.32.129(假设为目标的内网ip)

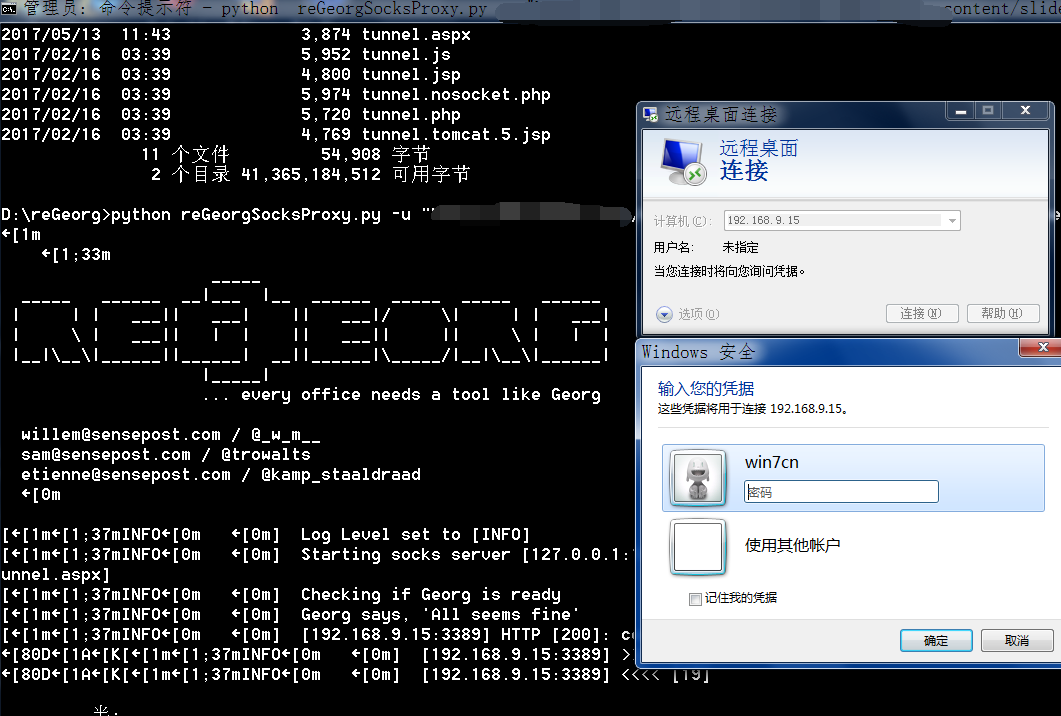

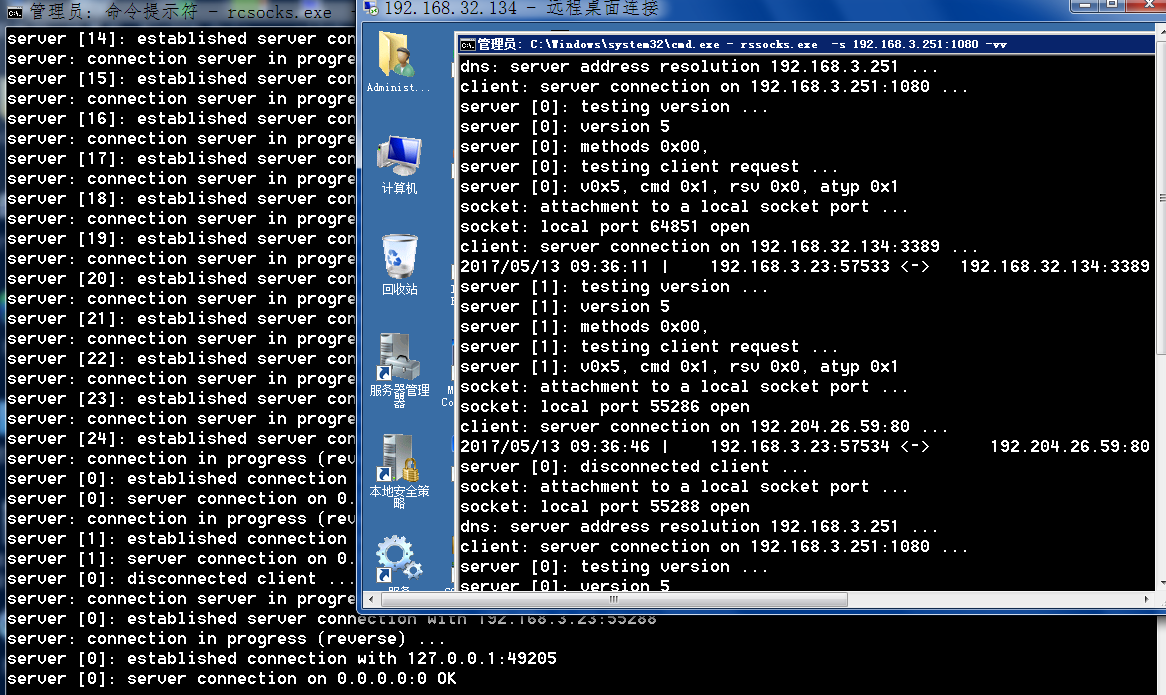

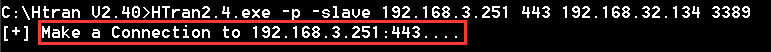

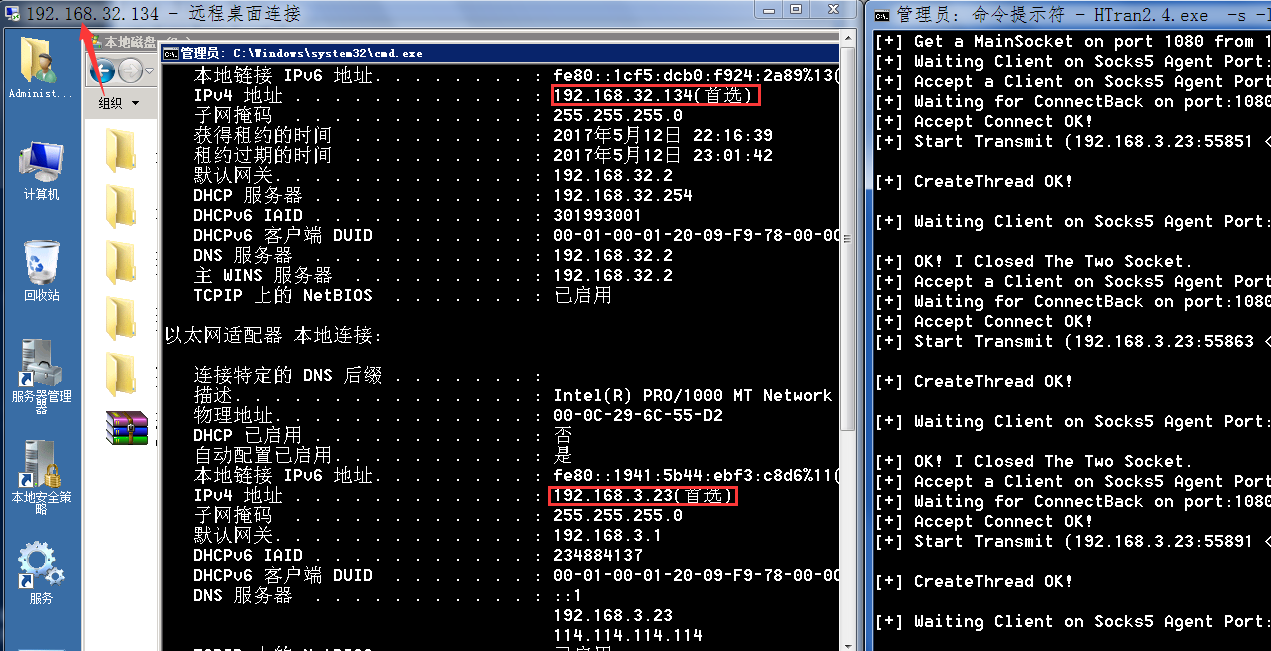

要访问的内网windows机器(win 2008r2cn) ip:192.168.32.134

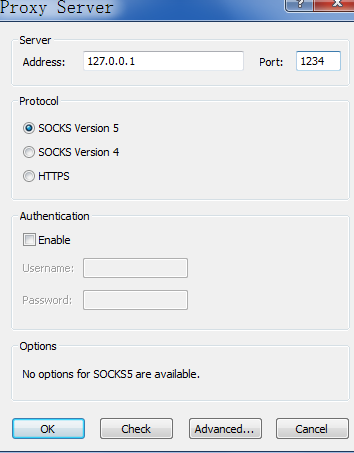

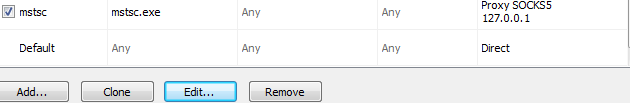

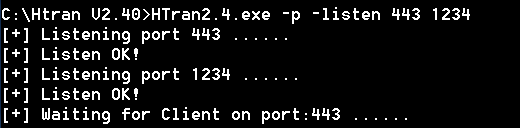

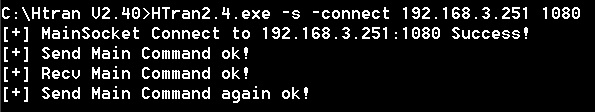

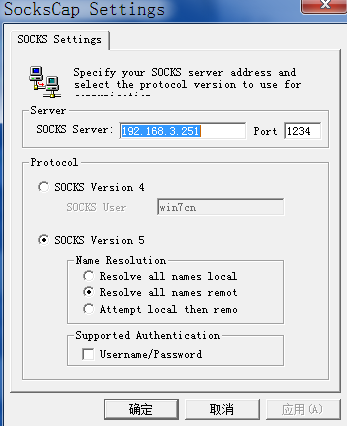

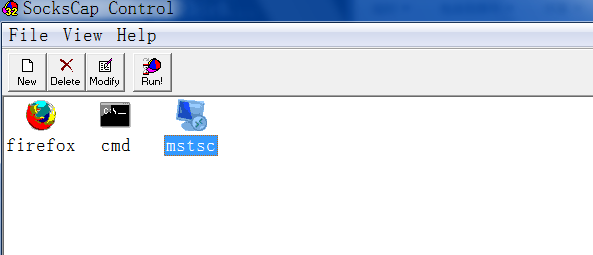

攻击者机器(win7cn) ip:192.168.3.251

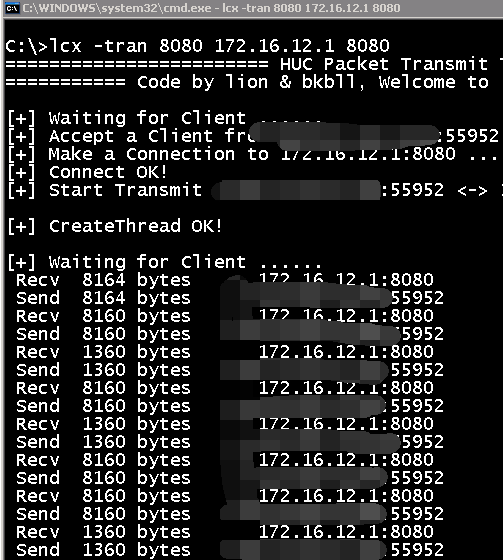

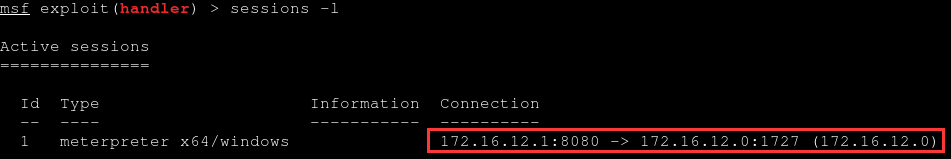

0x03 最终目的1

通过边界的linux机器访问内网中的windows机器上的指定服务

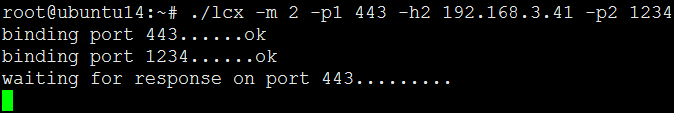

0x04 具体过程如下,首先,编辑边界linux机器的路由转发配置文件,开启其路由转发功能1

2# sed -i '/net.ipv4.ip_forward/ s/\(.*= \).*/\11/' /etc/sysctl.conf

# cat /etc/sysctl.conf | grep "net.ipv4.ip_forward"